Всё чаще пользователи становятся жертвами программ-шифровальщиков, которые шифруют файлы на пользовательском компьютере и впоследствии требуют выкуп за дешифровку. При этом оплата киберпреступникам – не выход, так как нет никакой гарантии, что они дешифруют файлы или не займутся повторным вымогательством.

В большинстве случаев заражение происходит по электронной почте в виде вложения от незнакомого человека или от имени известной компании. Ложные письма, как показывает практика, приходят с заголовком вида: "Вам пришли документы, утерянные при пересылке", "Администрация сайта просит предоставить…", "Проверка регистрационных данных" и прочее. К письму прилагаются файлы, после открытия которых моментально запускается программа-шифровальщик. Именно она незаметно для пользователя шифрует файлы на всех дисках. За 2014 год, по подсчётам Kaspersky Lab, пользователи столкнулись с более чем 7 млн попыток подобных атак.

Полбеды, если объектом атаки будут личные фотографии с отпуска или нелегально скачанное видео. Масштаб угрозы увеличивается в разы, если злоумышленники шифруют файлы, жизненно важные для функционирования информационной системы или предприятия в целом. Зашифрованные с использованием криптостойкого алгоритма файлы восстановить уже почти невозможно. Но это не значит, что с этой угрозой нельзя бороться при помощи превентивных мер. О том, как работают программы-вымогатели, сколько злоумышленники зарабатывают на одном файле, что делать, если файлы уже зашифрованы и можно ли их дешифровать – специально для UBR.ua рассказывал Артём Семенченко, вирусный аналитик Kaspersky Lab:

Как "подхватить" шифровальщика-вымогателя

Если составлять "хит-парад" способов распространения шифровальщиков под платформу Windows, то выглядеть он будет следующим образом.

На первом месте и с большим отрывом находится атака через электронную почту. Причём в письме может содержаться как сам вредоносный объект в виде почтового вложения, так и гиперссылка на него. Часто злоумышленники используют тактику успокаивающих слов и антивирусных брендов в названии файла: "OK", "checked", "verified", "проверено антивирусом". Ещё одной особенностью этого способа атаки является использование расширений файлов, которые у простых пользователей не ассоциируются с исполняемыми файлами: scr, js, cmd, com, bat.

На втором месте находится атака через RDP (протокол удалённого управления компьютером). Этой атаке чаще всего подвергаются серверы организаций со слабой парольной политикой.

На третьем месте находится так называемая Drive-By загрузка, когда инфицирование происходит через эксплуатацию уязвимости в каком-либо популярном плагине к браузеру. Самыми популярными на данный момент являются JAVA и Adobe Flash Player. Особая опасность этого способа в том, что злоумышленнику не приходится "убеждать" пользователя запускать какие-либо файлы. Ему достаточно того, чтобы пользователь с уязвимым плагином просто зашел на сайт. Дальше всё происходит автоматически – без какого-либо участия пользователя. К счастью, такой способ на данный момент самый редкий.

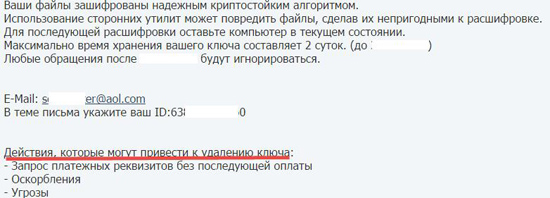

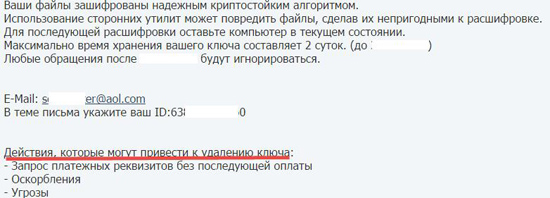

Окно, извещающее жертву о том, что файлы зашифрованы

Что касается мобильных шифровальщиков, то, к примеру, известный зловред Pletor (также известный как SimpleLocker) не использует рассылку SMS-спама в качестве способа распространения. В большинстве известных нам случаев он распространялся с поддельных порно-сайтов под видом кодека для видеофайлов. Эксперты Kaspersky Lab также фиксировали случаи распространения этого зловреда под видом игр или полезных программ для Android, поэтому мы настоятельно рекомендуем загружать приложения только из официальных магазинов.

Средний чек вымогателя

Средний ценник можно оценить только очень приблизительно, так как, по понятным причинам, точные данные здесь отсутствуют. "Кибервымогательством" сегодня занимается множество различных криминальных групп, соответственно подходы к "клиентам" используются разные.

Цены начинаются от эквивалента в $15 – это для "частных лиц". Если злоумышленники узнают, что зашифрованы файлы организации, то поднимут цену за разблокировку выше. Причина прозаична: зашифрованные файлы парализуют работу организации, а каждый день простоя организации — это деньги. Кстати, некоторые шифровальщики перенаправляют своим "хозяевам" лог шифрования и данные об атакованных компьютерах. Таким способом злоумышленники пытаются "не продешевить" и назначить максимальную цену. Верхний предел, в принципе, не ограничен. Экспертам Kaspersky Lab известен случай, когда у организации вымогали за расшифровку 6 000 евро.

Как не стать жертвой

Краткие рекомендации для пользователей можно сформулировать так:

→ Сделайте резервные копии всех важных файлов и разместите их на отдельном носителе вне компьютера.

→ Включите отображение расширений для зарегистрированных типов файлов. Это поможет вам контролировать, что присланный вам документ – действительно документ, а не исполняемый файл. В этом необходимо убеждаться, даже если письмо получено от знакомого вам адресата.

→ Относитесь с подозрением к ссылкам и вложениям из писем, получение которых вы не ждете. Любопытство и страх ‑ это любимые "инструменты" злоумышленников, чтобы заставить пользователей забыть о бдительности и открыть вложение.

→ Используйте последние версии антивирусных продуктов. Как правило, их эффективность возрастает с каждой новой версией за счет новых модулей.

→ Ну и наконец, дождитесь обновления антивирусных баз, прежде чем читать утреннюю почту.

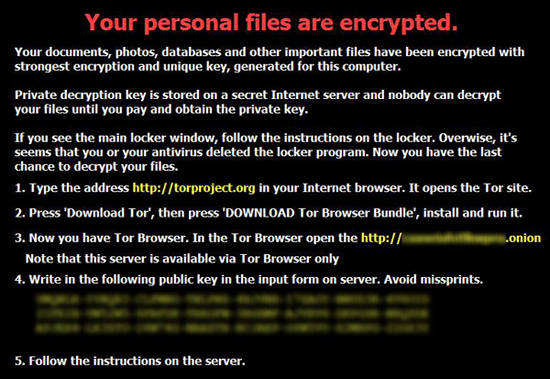

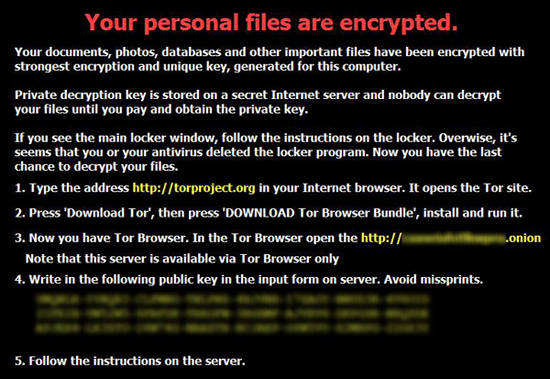

Изображение, которое устанавливается на рабочий стол

Политика резервного копирования

Для простых пользователей:

◊ Самым простым средством для резервного копирования будет съёмный жесткий диск или "флешка". Самое главное не забывать отключать съемное устройство от компьютера после окончания резервного копирования.

Для организаций:

◊ Если вы решили использовать для целей резервного копирования сетевую папку на другом компьютере, то нужно продумать над системой назначения разрешений для операций изменения и удаления файлов. Универсального рецепта на все случаи жизни тут дать невозможно. Хочу предупредить, что существуют шифровальщики, которые не только шифруют данные на всех логических дисках, но также сканируют сетевое окружение в поисках доступных общих сетевых папок и пытаются зашифровать файлы даже там.

Что касается частоты резервного копирования, то если коротко, то чем чаще, тем лучше. Однако нужно понимать, что только вы определяете ценность файлов и ценность своего времени, потраченного на резервное копирование. Соответственно, между этими величинами необходимо соблюсти разумный баланс.

Существуют удобные инструменты для автоматического резервного копирования, которые создают копии файлов в фоновом режиме и экономят ваше время. Однако нужно помнить две важные вещи. Во-первых, шифровальщики также охотятся за файлами архивов и файлами популярных систем резервного копирования. Соответственно, эти файлы все же лучше хранить вне компьютера. Во-вторых, рекомендуется настроить систему резервного копирования так, чтобы существовало более одной резервной копии важных файлов. Это нужно для того, чтобы исключить ситуацию, когда шифровальщик изменяет файл, не изменяя его названия, а затем система резервного копирования автоматически обновляет изменённый файл в резервном хранилище. В результате и на компьютере пользователя, и в резервном хранилище файл оказывается зашифрованным. Вторая резервная копия поможет избежать этой ситуации.

Платить или не платить вымогателю

В случае успешного шифрования файлов и при отсутствии резервной копии шансов самостоятельно (без участия злоумышленников) вернуть свои данные у пользователя почти нет. Дешифровка возможна, только если злоумышленники допустили ошибки при проектировании или реализации криптосхемы. Но такие случаи в настоящее время достаточно редки. Если мы обнаруживаем способ дешифрования пользовательских данных, то мы добавляем его в одну из наших бесплатных лечащих утилит.

Также стоит отметить, что даже уплата денег за расшифровку файлов не гарантирует, что злоумышленники действительно это сделают.

Для лечения заражённых компьютеров можно использовать бесплатные лечащие утилиты:

-Лечащая утилита Dr.Web CureIt!

-Утилиты для лечения от Kaspersky Lab

-Malicious Software Removal Tool

-ESET SysInspector

В большинстве случаев заражение происходит по электронной почте в виде вложения от незнакомого человека или от имени известной компании. Ложные письма, как показывает практика, приходят с заголовком вида: "Вам пришли документы, утерянные при пересылке", "Администрация сайта просит предоставить…", "Проверка регистрационных данных" и прочее. К письму прилагаются файлы, после открытия которых моментально запускается программа-шифровальщик. Именно она незаметно для пользователя шифрует файлы на всех дисках. За 2014 год, по подсчётам Kaspersky Lab, пользователи столкнулись с более чем 7 млн попыток подобных атак.

Полбеды, если объектом атаки будут личные фотографии с отпуска или нелегально скачанное видео. Масштаб угрозы увеличивается в разы, если злоумышленники шифруют файлы, жизненно важные для функционирования информационной системы или предприятия в целом. Зашифрованные с использованием криптостойкого алгоритма файлы восстановить уже почти невозможно. Но это не значит, что с этой угрозой нельзя бороться при помощи превентивных мер. О том, как работают программы-вымогатели, сколько злоумышленники зарабатывают на одном файле, что делать, если файлы уже зашифрованы и можно ли их дешифровать – специально для UBR.ua рассказывал Артём Семенченко, вирусный аналитик Kaspersky Lab:

Как "подхватить" шифровальщика-вымогателя

Если составлять "хит-парад" способов распространения шифровальщиков под платформу Windows, то выглядеть он будет следующим образом.

На первом месте и с большим отрывом находится атака через электронную почту. Причём в письме может содержаться как сам вредоносный объект в виде почтового вложения, так и гиперссылка на него. Часто злоумышленники используют тактику успокаивающих слов и антивирусных брендов в названии файла: "OK", "checked", "verified", "проверено антивирусом". Ещё одной особенностью этого способа атаки является использование расширений файлов, которые у простых пользователей не ассоциируются с исполняемыми файлами: scr, js, cmd, com, bat.

На втором месте находится атака через RDP (протокол удалённого управления компьютером). Этой атаке чаще всего подвергаются серверы организаций со слабой парольной политикой.

На третьем месте находится так называемая Drive-By загрузка, когда инфицирование происходит через эксплуатацию уязвимости в каком-либо популярном плагине к браузеру. Самыми популярными на данный момент являются JAVA и Adobe Flash Player. Особая опасность этого способа в том, что злоумышленнику не приходится "убеждать" пользователя запускать какие-либо файлы. Ему достаточно того, чтобы пользователь с уязвимым плагином просто зашел на сайт. Дальше всё происходит автоматически – без какого-либо участия пользователя. К счастью, такой способ на данный момент самый редкий.

Окно, извещающее жертву о том, что файлы зашифрованы

Что касается мобильных шифровальщиков, то, к примеру, известный зловред Pletor (также известный как SimpleLocker) не использует рассылку SMS-спама в качестве способа распространения. В большинстве известных нам случаев он распространялся с поддельных порно-сайтов под видом кодека для видеофайлов. Эксперты Kaspersky Lab также фиксировали случаи распространения этого зловреда под видом игр или полезных программ для Android, поэтому мы настоятельно рекомендуем загружать приложения только из официальных магазинов.

Средний чек вымогателя

Средний ценник можно оценить только очень приблизительно, так как, по понятным причинам, точные данные здесь отсутствуют. "Кибервымогательством" сегодня занимается множество различных криминальных групп, соответственно подходы к "клиентам" используются разные.

Цены начинаются от эквивалента в $15 – это для "частных лиц". Если злоумышленники узнают, что зашифрованы файлы организации, то поднимут цену за разблокировку выше. Причина прозаична: зашифрованные файлы парализуют работу организации, а каждый день простоя организации — это деньги. Кстати, некоторые шифровальщики перенаправляют своим "хозяевам" лог шифрования и данные об атакованных компьютерах. Таким способом злоумышленники пытаются "не продешевить" и назначить максимальную цену. Верхний предел, в принципе, не ограничен. Экспертам Kaspersky Lab известен случай, когда у организации вымогали за расшифровку 6 000 евро.

Как не стать жертвой

Краткие рекомендации для пользователей можно сформулировать так:

→ Сделайте резервные копии всех важных файлов и разместите их на отдельном носителе вне компьютера.

→ Включите отображение расширений для зарегистрированных типов файлов. Это поможет вам контролировать, что присланный вам документ – действительно документ, а не исполняемый файл. В этом необходимо убеждаться, даже если письмо получено от знакомого вам адресата.

→ Относитесь с подозрением к ссылкам и вложениям из писем, получение которых вы не ждете. Любопытство и страх ‑ это любимые "инструменты" злоумышленников, чтобы заставить пользователей забыть о бдительности и открыть вложение.

→ Используйте последние версии антивирусных продуктов. Как правило, их эффективность возрастает с каждой новой версией за счет новых модулей.

→ Ну и наконец, дождитесь обновления антивирусных баз, прежде чем читать утреннюю почту.

Изображение, которое устанавливается на рабочий стол

Политика резервного копирования

Для простых пользователей:

◊ Самым простым средством для резервного копирования будет съёмный жесткий диск или "флешка". Самое главное не забывать отключать съемное устройство от компьютера после окончания резервного копирования.

Для организаций:

◊ Если вы решили использовать для целей резервного копирования сетевую папку на другом компьютере, то нужно продумать над системой назначения разрешений для операций изменения и удаления файлов. Универсального рецепта на все случаи жизни тут дать невозможно. Хочу предупредить, что существуют шифровальщики, которые не только шифруют данные на всех логических дисках, но также сканируют сетевое окружение в поисках доступных общих сетевых папок и пытаются зашифровать файлы даже там.

Что касается частоты резервного копирования, то если коротко, то чем чаще, тем лучше. Однако нужно понимать, что только вы определяете ценность файлов и ценность своего времени, потраченного на резервное копирование. Соответственно, между этими величинами необходимо соблюсти разумный баланс.

Существуют удобные инструменты для автоматического резервного копирования, которые создают копии файлов в фоновом режиме и экономят ваше время. Однако нужно помнить две важные вещи. Во-первых, шифровальщики также охотятся за файлами архивов и файлами популярных систем резервного копирования. Соответственно, эти файлы все же лучше хранить вне компьютера. Во-вторых, рекомендуется настроить систему резервного копирования так, чтобы существовало более одной резервной копии важных файлов. Это нужно для того, чтобы исключить ситуацию, когда шифровальщик изменяет файл, не изменяя его названия, а затем система резервного копирования автоматически обновляет изменённый файл в резервном хранилище. В результате и на компьютере пользователя, и в резервном хранилище файл оказывается зашифрованным. Вторая резервная копия поможет избежать этой ситуации.

Платить или не платить вымогателю

В случае успешного шифрования файлов и при отсутствии резервной копии шансов самостоятельно (без участия злоумышленников) вернуть свои данные у пользователя почти нет. Дешифровка возможна, только если злоумышленники допустили ошибки при проектировании или реализации криптосхемы. Но такие случаи в настоящее время достаточно редки. Если мы обнаруживаем способ дешифрования пользовательских данных, то мы добавляем его в одну из наших бесплатных лечащих утилит.

Также стоит отметить, что даже уплата денег за расшифровку файлов не гарантирует, что злоумышленники действительно это сделают.

Для лечения заражённых компьютеров можно использовать бесплатные лечащие утилиты:

-Лечащая утилита Dr.Web CureIt!

-Утилиты для лечения от Kaspersky Lab

-Malicious Software Removal Tool

-ESET SysInspector

» Шифровальщик CryptXXX 3.0 обезвредили!

» Вымогатель Kangaroo блокирует пользователям доступ к Windows

» Microsoft заявляет, что новую 0-day уязвимость в Windows используют хакеры из Fancy Bear

» 360 Total Security 8.8.0.1083 [Multi/Ru]

» SecureAPlus Freemium 4.3.3 [Multi/Ru]

» GridinSoft Anti-Malware [Multi/Ru] - антивирусная утилита!

» Новый вариант трояна Kovter маскируется под обновления для Firefox

» Эксперт представил способ похищения данных через кулер компьютера